Utiliser la communication TLS

Kofax RPA fournit un moyen d'établir une communication TLS entre Automation Device et un RoboServer ou Design Studio. La communication utilise des certificats pour chiffrer la communication. Le chiffrement utilise une structure de clé publique-privée pour sécuriser la connexion.

Les fichiers de clé doivent être au format « pem », qui est le format le plus courant pour openSSL.

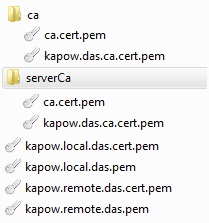

Le paquet d'installation de Desktop Automation Service comprend six fichiers et deux dossiers.

Le fichier ca.cert.pem est un fichier de clé publique signé par une clé privée créée par Kofax RPA. Il fait office de certificat racine pour cette chaîne de clés de confiance. kapow.das.ca.cert.pem est un autre certificat signé par la clé privée racine. Ces deux fichiers se trouvent dans le dossier ca et dans le dossier serverCa. Si vous n'avez pas d'exigences particulières en matière de sécurité, ces fichiers peuvent être utilisés immédiatement.

kapow.local.das.pem est le fichier de clé privée utilisé par le hub local qui existe sur les sites RoboServer et Design Studio. kapow.local.das.cert.pem est la clé publique signée par la clé privée sous-jacente pour kapow.das.ca.cert.pem.

kapow.remote.das.pem est le fichier de clé privée utilisé par Desktop Automation Service. kapow.remote.das.cert.pem est la clé publique signée par la clé privée sous-jacente pour kapow.das.ca.cert.pem.

Les fichiers ont le même code pour le dispositif d'automatisation et pour un RoboServer ou Design Studio.

Le dispositif d'automatisation doit avoir les fichiers kapow.remote.* et le dossier serverCa contenant les fichiers ca.cert.

Le RoboServer ou Design Studio doit contenir des fichiers kapow.local.* et le dossier ca contenant les fichiers ca.cert.

Lorsque vous utilisez des certificats internes, les certificats (fichiers de clé publique signée) des autorités de confiance doivent se trouver dans le dossier ca (serverCa du dispositif d'automatisation). Node.js vérifie la fiabilité des certificats du dispositif d'automatisation (les certificats sont fiables s'il existe une chaîne de certificats signés vers un certificat dans le dossier ca/serverCa). Si le certificat du dispositif d'automatisation est fiable, Desktop Automation Service vérifie les certificats du RoboServer ou de Design Studio de la même manière.

Le RoboServer ou Design Studio nécessite simplement que les certificats soient fiables. Le même certificat est utilisé pour plusieurs dispositifs d'automatisation, de sorte que le nom de ce dernier ne doit pas nécessairement correspondre au « nom commun » du certificat.

Si vous voulez remplacer les certificats par vos propres certificats validés ou internes, vous pouvez le faire de deux façons.

- Recommandé

- Obtenez de nouveaux certificats de serveur et installez-les sur le dispositif d'automatisation en copiant la clé privée et la clé publique vers un dossier du dispositif. Utilisez l'onglet Certificats dans la fenêtre de configuration de Desktop Automation Service pour remplacer le chemin des certificats par les nouveaux.

- Obtenez les nouveaux certificats client de Design Studio et installez-les sur un ordinateur fonctionnant sous Design Studio. Ouvrez l'onglet Desktop Automation dans la fenêtre Paramètres Design Studio et spécifier les chemins d'accès aux certificats client.

- Obtenez les nouveaux certificats client du RoboServer et installez-les. Dans l'onglet Sécurité de la boîte de dialogue RoboServer , indiquez le chemin d'accès aux nouveaux certificats.

- Alternative

- Renommez les certificats personnalisés en leur attribuant des noms Kofax RPA appropriés, tels que kapow.local.das.pem, kapow.local.das.cert.pem, etc. Remplacez les certificats fournis par les nouveaux.