TLS コミュニケーションを使用

Kofax RPA は、オートメーション デバイスと RoboServer または Design Studio の間に TLS 通信を設定する手段を提供します。通信には、通信を暗号化するための証明書が使用されます。暗号化では、接続の保護にはパブリック - プライベート キー構造が使用されます。

キー ファイルは、"pem" 形式にする必要があります。これは、openSSL では最も一般的な形式です。

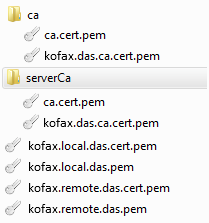

Desktop Automation サービスのインストール パッケージには、6 つのファイルと 2 つのフォルダが含まれています。

ca.cert.pem は Kofax RPA が作成した秘密鍵で署名された公開鍵ファイルです。キーのトラスト チェーンのルート証明書として機能します。kofax.das.ca.cert.pem は、ルート 秘密鍵で署名された別の署名付き証明書です。この 2 つのファイルは ca と serverCa フォルダにあります。特定のセキュリティ要件がない場合は、これらのファイルはそのまま使用できます。

kofax.local.das.pem は、RoboServer と Design Studio に存在するローカル ハブによって使用される秘密鍵ファイルです。kofax.local.das.cert.pem は、Kofax.das.ca.cert.pem に対して基盤となる秘密鍵で署名されたパブリック キーです。

kofax.remote.das.pem は、Desktop Automation サービスが使用する秘密鍵ファイルです。kofax.remote.das.cert.pem は、kofax.das.ca.cert.pem に対して基盤となる秘密鍵で署名されたパブリック キーです。

これらのファイルでは、オートメーション デバイスと RoboServer または Design Studio のコードは同じです。

オートメーション デバイスには、ca.cert ファイルを含む serverCa フォルダとともに、kofax.remote.* ファイルが含まれている必要があります。

RoboServer または Design Studio には、kofax.local.* ファイルと ca.cert ファイルを含んだ ca フォルダが含まれている必要があります。

独自の証明書を使用する場合、信頼できる認証局の証明書 (署名済みパプリック キー ファイル) が ca フォルダ (オートメーション デバイスの serverCa) に含まれている必要があります。Node.js は、オートメーション デバイスからの証明書の信頼性をチェックします。ca/serverCa フォルダの証明書に対して署名済み証明書のチェーンがある場合、証明書は信頼されます。オートメーション デバイスからの証明書が信頼されている場合は、同じ方法で Desktop Automation サービスは RoboServer または Design Studio からの証明書を検証します。

RoboServer または Design Studio には、信頼できる証明書がのみが必要です。複数のオートメーション デバイスから同じ証明書を使用することができるため、オートメーション デバイス名は証明書の "common name" と一致する必要はありません。

証明書を自分の有効な証明書または独自の証明書に変更するには、2 つの方法があります。

- 推奨する方法

- 新しいサーバー証明書を取得し、秘密鍵とパブリック キーをデバイス上のフォルダにコピーしてオートメーション デバイスにインストールします。Desktop Automation サービスの設定ウィンドウの [証明書] タブを使用して、証明書のパスを新しいものに変更します。

- Design Studio の新しいクライアント証明書を取得し、Design Studio を実行しているコンピュータにインストールします。Design Studio 設定ウィンドウの [Desktop Automation] タブを開き、クライアント証明書へのパスを指定します。

- RoboServer の新しいクライアント証明書を取得してインストールします。RoboServer ダイアログ ボックスの [セキュリティ] タブで、新しい証明書へのパスを指定します。

- 別の方法

- カスタム証明書の名前を、kofax.local.das.pem、kofax.local.das.cert.pem など、適切な Kofax RPA の名前に変更します。元の証明書を新しい証明書で上書きします。